InterKosenCTF 2020 Write-up

はじめに

2020/09/05 ~ 2020/09/06に開催されたInterKosenCTF 2020にチームで参加しました。

チームとしては22問解いて5位でした (191チーム中)。

今回は自分がコンテスト中に解いた4問と終了後に解いた1問のWrite-upを書きます。

Misc

No pressure [335pts, 16solves]

nc misc.kosenctf.com 10002

> nc misc.kosenctf.com 10002 message: KosenCTF encrypted! : qc4CwzFIKN9yLB7t1HeLXFYHFyz/H0eeWB08VryfxnsueLy4Nj8fCh575jQ0A2Ix0dSHDYZSY0saeOehV9Tgn7xwT3rez1znfP8DnDCWxa9B message: ABCDEFGH encrypted! : M0MHUBRRP28gNeygAGA+C/JmzeNsB+PxMRnPjfN8wfmYz85RXJKQ+P8KGOR24JiEhFe812zsOiujSb+H4LIVIFgVwDGSFPFB65A1TrovAgY98lme6w== [snip]

chall.py

from Crypto.Cipher import ARC4 from hashlib import sha256 from base64 import b64encode import zlib import os flag = open("./flag.txt", "rb").read() nonce = os.urandom(32) while True: m = input("message: ") arc4 = ARC4.new(sha256(nonce + m.encode()).digest()) c = arc4.encrypt(zlib.compress(flag + m.encode())) print("encrypted! :", b64encode(c).decode())

アプローチ:zlibで利用されているデータ圧縮アルゴリズム(Deflate)の性質を利用する

この問題で注目すべき処理は下記です。

c = arc4.encrypt(zlib.compress(flag + m.encode()))

flagと入力文字列を連結し、zlibで圧縮した値をRC4で暗号化しています。

zlibとRC4には以下ような特徴があります。

- zlibは入力文字列がflagに内包されていれば、データ圧縮効率が上がる(圧縮結果が小さくなる)

- RC4は平文と暗号文の長さが一致する

つまり、入力文字列がflagに内包されている場合は暗号文が短くなります。

以下は簡単なテストスクリプトです。

from pwn import * from base64 import * r = remote('misc.kosenctf.com', 10002) def send_message(msg): recv = r.recvuntil('message: ') r.sendline(msg.encode()) recv = r.recvline() enc = base64.b64decode(recv.decode().split(' ')[-1].strip()) enc_length = len(enc) print(f'msg: {msg}') print(f'len(enc(msg)): {enc_length}') send_message('Kosen') send_message('KosenCTF{') send_message('KosenCTF*') send_message('NITctf')

msg: Kosen

len(enc(msg)): 81

msg: KosenCTF{

len(enc(msg)): 81

msg: KosenCTF*

len(enc(msg)): 82

msg: NITctf

len(enc(msg)): 84

入力文字列がflagに内包されている場合、暗号文が短くなっていることが分かります。 そのため、flagを1文字ずつ求めていくことが可能です。

以下はソルバになります。

from pwn import * from base64 import * import string flag = 'KosenCTF{' r = remote('misc.kosenctf.com', 10002) while True: for c in string.printable: recv = r.recvuntil('message: ') r.sendline(flag.encode() + c.encode()) recv = r.recvline() enc = base64.b64decode(recv.decode().split(' ')[-1].strip()) enc_length = len(enc) if enc_length == 81: flag += c print(flag) break

KosenCTF{D

KosenCTF{DE

KosenCTF{DEF

KosenCTF{DEFL

KosenCTF{DEFLA

KosenCTF{DEFLAT

KosenCTF{DEFLATE

KosenCTF{DEFLATE_

KosenCTF{DEFLATE_i

KosenCTF{DEFLATE_is

KosenCTF{DEFLATE_is_

KosenCTF{DEFLATE_is_a

KosenCTF{DEFLATE_is_an

[snip]

KosenCTF{DEFLATE_is_an_algorithm_that_combines_LZ77_and_Huffman_coding}

KosenCTF{DEFLATE_is_an_algorithm_that_combines_LZ77_and_Huffman_coding}

Crypto

ciphertexts [201pts, 33solves]

Since there are two ciphertexts, it is easy to solve, isn't it?

n1 = 112027309284322736696115076630869358886830492611271994068413296220031576824816689091198353617581184917157891542298780983841631012944437383240190256425846911754031739579394796766027697768621362079507428010157604918397365947923851153697186775709920404789709337797321337456802732146832010787682176518192133746223 n2 = 1473529742325407185540416487537612465189869383161838138383863033575293817135218553055973325857269118219041602971813973919025686562460789946104526983373925508272707933534592189732683735440805478222783605568274241084963090744480360993656587771778757461612919160894779254758334452854066521288673310419198851991819627662981573667076225459404009857983025927477176966111790347594575351184875653395185719233949213450894170078845932168528522589013379762955294754168074749 e1 = 745699 e2 = 745709 c1 = 23144512980313393199971544624329972186721085732480740903664101556117858633662296801717263237129746648060819811930636439097159566583505473503864453388951643914137969553861677535238877960113785606971825385842502989341317320369632728661117044930921328060672528860828028757389655254527181940980759142590884230818 c2 = 546013011162734662559915184213713993843903501723233626580722400821009012692777901667117697074744918447814864397339744069644165515483680946835825703647523401795417620543127115324648561766122111899196061720746026651004752859257192521244112089034703744265008136670806656381726132870556901919053331051306216646512080226785745719900361548565919274291246327457874683359783654084480603820243148644175296922326518199664119806889995281514238365234514624096689374009704546

main.py

from Crypto.Util.number import * import gmpy2 from flag import flag p = getPrime(512) q = getPrime(512) r = getPrime(512) n1 = p * q n2 = p * q * r e1 = getPrime(20) e2 = int(gmpy2.next_prime(e1)) m = bytes_to_long(flag) c1 = pow(m, e1, n1) c2 = pow(m, e2, n2) print("n1 = {}".format(n1)) print("n2 = {}".format(n2)) print("e1 = {}".format(e1)) print("e2 = {}".format(e2)) print() print("c1 = {}".format(c1)) print("c2 = {}".format(c2))

アプローチ:合同式を変形してCommon Modulus Attack

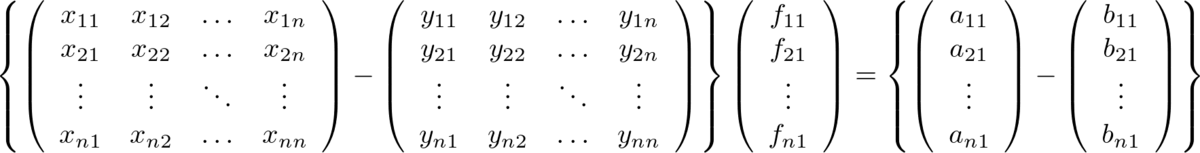

main.pyを読むとが互いに素であり、同一の

を暗号化しているため、

を

上で表現できればCommon Modulus Attackに持ち込めることが分かります。

ここで、は

であるため、

は

上で

と表現できます。

そのため、にそれぞれ

をかけることで、

となるので、

をCommon Modulus Attackによって求めることが可能になります。

以下はソルバになります。

from Crypto.Util.number import * import gmpy2 def decrypt(n1, n2, e1, e2, c1, c2): r = n2 // n1 new_c1 = (c1 * pow(r, e1, n2)) % n2 new_c2 = (c2 * pow(r, e2, n2)) % n2 g, x, y = gmpy2.gcdext(e1,e2) if x < 0: x = abs(x) new_c1_inv = inverse(new_c1, n1) rm = (pow(new_c1_inv, x, n1) * pow(new_c2, y, n1)) % n1 else: y = abs(y) new_c2_inv = inverse(new_c2, n1) rm = (pow(new_c1, x, n1) * pow(new_c2_inv, y, n1)) % n1 return rm, r n1 = 112027309284322736696115076630869358886830492611271994068413296220031576824816689091198353617581184917157891542298780983841631012944437383240190256425846911754031739579394796766027697768621362079507428010157604918397365947923851153697186775709920404789709337797321337456802732146832010787682176518192133746223 n2 = 1473529742325407185540416487537612465189869383161838138383863033575293817135218553055973325857269118219041602971813973919025686562460789946104526983373925508272707933534592189732683735440805478222783605568274241084963090744480360993656587771778757461612919160894779254758334452854066521288673310419198851991819627662981573667076225459404009857983025927477176966111790347594575351184875653395185719233949213450894170078845932168528522589013379762955294754168074749 e1 = 745699 e2 = 745709 c1 = 23144512980313393199971544624329972186721085732480740903664101556117858633662296801717263237129746648060819811930636439097159566583505473503864453388951643914137969553861677535238877960113785606971825385842502989341317320369632728661117044930921328060672528860828028757389655254527181940980759142590884230818 c2 = 546013011162734662559915184213713993843903501723233626580722400821009012692777901667117697074744918447814864397339744069644165515483680946835825703647523401795417620543127115324648561766122111899196061720746026651004752859257192521244112089034703744265008136670806656381726132870556901919053331051306216646512080226785745719900361548565919274291246327457874683359783654084480603820243148644175296922326518199664119806889995281514238365234514624096689374009704546 rm, r = decrypt(n1, n2, e1, e2, c1, c2) print(rm) print(long_to_bytes(rm//r))

1450137700311703879663236107307914645851657803708681805893924798730674006177116062897188857467248320975095348348900554537405990687078193743342999747402279742651073686647363070591701007576551983207170287559

b'KosenCTF{HALDYN_D0M3}'

KosenCTF{HALDYN_D0M3}

bitcrypto [326pts, 17solves]

Yoshiking, the master of bit crypto, has the flag. Ask him for the flag.

nc crypto.kosenctf.com 13003

server.py

from Crypto.Util.number import * from secret import flag def legendre_symbol(x, p): a = pow(x, (p-1) // 2, p) if a == 0: return 0 elif a == 1: return 1 else: return -1 def key_gen(bits): p = getPrime(bits) q = getPrime(bits) n = p * q while True: z = getRandomRange(2, n) a, b = legendre_symbol(z, p), legendre_symbol(z, q) if a == -1 and b == -1: break return (n, z), (p, q) def enc(pubkey, m): n, z = pubkey bits = [int(b) for b in "{:b}".format(m)] c = [] for b in bits: while True: x = getRandomRange(2, n) if GCD(x, n) == 1: break c.append( ((z**b) * (x**2)) % n ) return c def dec(privkey, c): p, q = privkey m = "" for b in c: if legendre_symbol(b, p) == 1 and legendre_symbol(b, q) == 1: m += "0" else: m += "1" return int(m, 2) def main(): pubkey, privkey = key_gen(256) keyword = "yoshiking, give me ur flag" m = input("your query: ") if any([c in keyword for c in m]): print("yoshiking: forbidden!") exit() if len(m) > 8: print("yoshiking: too long!") exit() c = enc(pubkey, bytes_to_long(m.encode())) print("token to order yoshiking: ", c) c = [int(x) for x in input("your token: ")[1:-1].split(",")] if len(c) != len(set(c)): print("yoshiking: invalid!") exit() if any([x < 0 for x in c]): print("yoshiking: wow good unintended-solution!") exit() m = long_to_bytes(dec(privkey, c)) if m == keyword.encode(): print("yoshiking: hi!!!! flag!!!! here!!! wowowowowo~~~~~~") print(flag) else: print(m) print("yoshiking: ...?") if __name__ == '__main__': main()

アプローチ:入力クエリをもとに平方剰余、平方非剰余となるトークンを生成

server.pyを読むと以下のことが分かります。

- 入力トークンが

上で平方剰余であれば0、平方非剰余であれば1といった復号処理を行っている

- 復号してkeywordと一致するトークンを入力すればflagを取得できる

- 入力トークンは重複してはならない

- 入力クエリは8文字以内

- 入力クエリの各ビットごとにトークンを生成している(ビットが0ならば

、ビットが1ならば

)

したがって、トークン化された入力クエリをもとに平方剰余、平方非剰余となる数値を生成し、復号時にkeywordとなるトークン列を送ればいいことが分かります。

平方剰余となるトークンは入力クエリのビット0に対応するトークンを2乗、4乗、8乗…としていけば生成できます。また、平方非剰余となるトークンは入力クエリのビット1に対応するトークンを整数倍すれば雑に生成できます(たまに失敗しますが)。

以下はソルバになります。

from pwn import * from Crypto.Util.number import * r = remote('crypto.kosenctf.com', 13003) m = 'xxxxxxxx' recv = r.recvuntil('your query: ') r.sendline(m.encode()) recv = r.recvline() c = eval(recv.decode().strip().split(': ')[-1]) target = 'yoshiking, give me ur flag' target_bin = bin(bytes_to_long(target.encode()))[2:] base_0 = [] base_1 = [] attack = [] base_0_index = 0 base_1_index = 0 base_0_exp = 1 base_1_coeff = 1 for i,bit in enumerate(bin(bytes_to_long(m.encode()))[2:]): if bit == '1': base_1.append(c[i]) else: base_0.append(c[i]) for x in target_bin: if x == '1': attack.append(base_1[base_1_index] * base_1_coeff) base_1_index += 1 if base_1_index == len(base_1): base_1_index = 0 base_1_coeff += 1 else: attack.append(base_0[base_0_index] ** base_0_exp) base_0_index += 1 if base_0_index == len(base_0): base_0_index = 0 base_0_exp *= 2 recv = r.recvuntil('your token: ') r.sendline(str(attack).encode()) result = r.recvline() print(result.decode()) flag = r.recvline() print(flag.decode())

yoshiking: hi!!!! flag!!!! here!!! wowowowowo~~~~~~

KosenCTF{yoshiking_is_clever_and_wild_god_of_crypt}

KosenCTF{yoshiking_is_clever_and_wild_god_of_crypt}

padding oracle [326pts, 17solves]

As you know, AES-CBC is vulnerable to the oracle attack by padding. Today I resolved the security issue.

nc padding-oracle.kosenctf.com 13004

server.py

from Crypto.Cipher import AES from binascii import hexlify, unhexlify from flag import flag import os import signal def pad(m: bytes) -> bytes: l = 16 - len(m) % 16 return bytes([l]) * l + m def unpad(m: bytes) -> bytes: l = m[0] assert 1 <= l <= 16 assert bytes([l]) * l == m[:l] return m[l:] def main(): key = os.urandom(16) iv = os.urandom(16) aes = AES.new(key=key, mode=AES.MODE_CBC, iv=iv) cipher = aes.encrypt(pad(flag)) print(hexlify(iv + cipher).decode()) signal.alarm(300) while True: c = unhexlify(input()) try: iv, c = c[:16], c[16:] m = AES.new(key=key, mode=AES.MODE_CBC, iv=iv).decrypt(c) u = unpad(m) print(True) except: print(False) if __name__ == '__main__': main()

アプローチ:Padding Oracle Attackのソルバをから改ざんするように修正し、独自Padding方式に対応する

まずPadding Oracle Attackに関しては、下記の記事が理解しやすいかと思います。

この問題で通常のPadding Oracle Attackとの相違点として注目すべき処理は下記です。

def pad(m: bytes) -> bytes: l = 16 - len(m) % 16 return bytes([l]) * l + m

PKCS #7パディングに見えてしまいますが、よく読むとパディングがサフィックスとしてではなく、プレフィックスとして付与されていることに気づくかと思います。

そのため、ptrlibを使うだけでは解けません

通常のPadding Oracle Attackでは、平文を暗号化した暗号文

が

個に分割できる場合、

を改ざんした値である

を求めることによって、

を特定します。

ですが、今回の問題の場合はパディングがプレフィックスとして付与されるので、を改ざんした値である

を求めることによって、

を特定します。

後ろからやるか前からやるかの違いしかありません

以下はソルバになります。

from pwn import * from binascii import hexlify, unhexlify BLOCK_SIZE = 16 r = remote('padding-oracle.kosenctf.com', 13004) def padding_is_valid(x, pad_num, dec, target_cipher): attempt_bytes = bytes([x]) + bytes(BLOCK_SIZE - pad_num) adjust_bytes = b'' for c in dec: adjust_bytes += bytes([c ^ pad_num]) send_code = hexlify(adjust_bytes + attempt_bytes) + target_cipher r.sendline(send_code) result = r.recvline() if b'True' in result: return True else: return False flag = b'' enc = unhexlify(r.recvline().decode().strip()) cipher_blocks = [enc[i:i+BLOCK_SIZE] for i in range(0, len(enc), BLOCK_SIZE)] for i in range(len(cipher_blocks) - 1): prev_cipher = cipher_blocks[i] target_cipher = hexlify(cipher_blocks[i + 1]) x = 0 pad_num = 1 m = b'' dec = b'' while True: if padding_is_valid(x, pad_num, dec, target_cipher): print(f'{bytes([x])}: {bytes([pad_num]) * pad_num}') m += bytes([x ^ pad_num ^ prev_cipher[pad_num - 1]]) dec += bytes([x ^ pad_num]) pad_num += 1 x = 0 if pad_num <= BLOCK_SIZE: continue break x += 1 if x > 0xFF: print('Byte Not Found') break flag += m print(flag) print('-'*50)

b'\xda': b'\x01'

b'$': b'\x02\x02'

b' ': b'\x03\x03\x03'

b'\xce': b'\x04\x04\x04\x04'

b'\x84': b'\x05\x05\x05\x05\x05'

b'\xc5': b'\x06\x06\x06\x06\x06\x06'

b'n': b'\x07\x07\x07\x07\x07\x07\x07'

b'\xa5': b'\x08\x08\x08\x08\x08\x08\x08\x08'

b'\xa4': b'\t\t\t\t\t\t\t\t\t'

b'2': b'\n\n\n\n\n\n\n\n\n\n'

b'g': b'\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b'

b't': b'\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c'

b'\xea': b'\r\r\r\r\r\r\r\r\r\r\r\r\r'

b'\x9e': b'\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e'

b'\x86': b'\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f'

b'\xe4': b'\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10'

b'\x03\x03\x03Turkey in de '

--------------------------------------------------

[snip]

--------------------------------------------------

b'D': b'\x01'

b'\x11': b'\x02\x02'

b'\xc3': b'\x03\x03\x03'

b'J': b'\x04\x04\x04\x04'

b'\xcf': b'\x05\x05\x05\x05\x05'

b'D': b'\x06\x06\x06\x06\x06\x06'

b'\xc1': b'\x07\x07\x07\x07\x07\x07\x07'

b'\xb4': b'\x08\x08\x08\x08\x08\x08\x08\x08'

b'\xff': b'\t\t\t\t\t\t\t\t\t'

b'u': b'\n\n\n\n\n\n\n\n\n\n'

b'\xa9': b'\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b'

b'v': b'\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c'

b'o': b'\r\r\r\r\r\r\r\r\r\r\r\r\r'

b'r': b'\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e'

b'\xfe': b'\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f\x0f'

b'a': b'\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10\x10'

b'\x03\x03\x03Turkey in de straw, turkey in de hay KosenCTF{0r4c13_5urviv35_57i11_n0w} Turk'

--------------------------------------------------

[snip]

KosenCTF{0r4c13_5urviv35_57i11_n0w}

padrsa [426pts, 7solves]

Textbook-RSA is sometimes weak. I padded it to improve the security.

nc crypto.kosenctf.com 13001

server.py

import os import signal from binascii import unhexlify, hexlify from Crypto.Util.number import * from flag import flag r = os.urandom(8) nonce = 1 p = getPrime(256) q = getPrime(256) n = p * q es = set() def pad(x: bytes) -> bytes: global r, nonce y = long_to_bytes(r[0] | nonce) + x + r nonce += 1 r = long_to_bytes(((bytes_to_long(r) << 1) ^ nonce) & (2**64 - 1)) return y def encrypt(m: bytes, e: int) -> bytes: m_ = bytes_to_long(pad(m)) return long_to_bytes(pow(m_, e, n)) MENU = """ 1. Encrypt the flag 2. Encrypt your message 3. EXIT """ signal.alarm(30) print("n: {}".format(n)) while True: print(MENU) choice = input("> ") if choice not in ["1", "2"]: break e = int(input("e: ")) if not(3 <= e <= 65537): print("[-] invalid e") break if e in es: print("[-] e already used") break if choice == "1": m = flag if choice == "2": m = unhexlify(input("m: ")) c = encrypt(m, e) print("c: {}".format(hexlify(c).decode())) es.add(e)

アプローチ:paddingの不備をついて、Hastad's Broadcast Attack

非想定解法っぽいので、雑に書きます。

この問題で注目すべき処理は下記です。

def pad(x: bytes) -> bytes: global r, nonce y = long_to_bytes(r[0] | nonce) + x + r nonce += 1 r = long_to_bytes(((bytes_to_long(r) << 1) ^ nonce) & (2**64 - 1)) return y

rは64bitの乱数ですが、nonceの初期値が固定のため、64回程度padding(rを64回左シフト)することでrが固定されます。

したがって、同一の平文mを異なるnで暗号化する処理に持ち込めるため、Hastad's Broadcast Attackが可能になります。

以下はnとcを集めるスクリプトです。

from pwn import * ns = [] cs = [] for _ in range(71): nonce = 1 e = 3 r = remote('crypto.kosenctf.com', 13001) n = int(r.recvline().decode().strip().split(' ')[-1]) while e <= 71: print(f'{nonce=}') recv = r.recvuntil('> ') r.sendline(b'1') recv = r.recvuntil('e: ') r.sendline(str(e).encode()) c = int(r.recvline().decode().strip().split(' ')[-1],16) nonce += 1 e += 1 ns.append(n) cs.append(c)

あとは集めたn,cを使ってHastad's Broadcast Attackをするだけです。

KosenCTF{p13as3_mak4_padding_unpr3dictab13}

まとめ

- 良問が多くて楽しめました

- ただ、CTFで土日を潰すと月曜日にも疲れが残って仕事がキツくなることを学びました

- Web, Revも復習したいと思います

- コンテスト中にWrite-up書く癖をつけようと思います

SECCON Beginners CTF 2020 Write-up

はじめに

2020/05/23に ~ 2020/05/24に開催されたSECCON Beginners CTF 2020に会社の同期とチームを結成して参加しました.

チームとしては17問解いて19位でした (1009チーム中).

今回は自分が解いた5問のWrite-upを書きます.

Rev

yakisoba [Easy, 144solved, 156pts]

Would you like to have a yakisoba code?

(Hint: You'd better automate your analysis)

> file yakisoba yakisoba: ELF 64-bit LSB pie executable x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for GNU/Linux 3.2.0, BuildID[sha1]=fc0031f79ea88d284f3177f980b40110c2612f3e, stripped

アプローチ:シンボリック実行

とりあえずidaでフローグラフをみてみます.

これを読む気にはなりませんね…(1つ1つのロジックは単純だったので気合があれば読めるのかも?)

(Hint: You'd better automate your analysis)

ヒントに従って、angrで自動解析することにします.

idaでmain関数を確認すると,0x000006D2に到達できればいいことがわかります.

そのため,ソルバは以下のようになります.

import angr p = angr.Project('./yakisoba', load_options={'auto_load_libs': False}) state = p.factory.entry_state() sim = p.factory.simulation_manager(state) sim.explore(find=(0x400000 + 0x6d2,), avoid=(0x400000 + 0x6f7,)) print(sim.found[0].posix.dumps(0))

> python solve.py

WARNING | 2020-05-25 06:15:25,139 | cle.loader | The main binary is a position-independent executable. It is being loaded with a base address of 0x400000.

b'ctf4b{sp4gh3tt1_r1pp3r1n0}\x00\xd9\xd9\xd9\xd9'

ctf4b{sp4gh3tt1_r1pp3r1n0}

ghost [Medium, 68solved, 279pts]

A program written by a ghost 👻

chall.gs

/flag 64 string def /output 8 string def (%stdin) (r) file flag readline not { (I/O Error\n) print quit } if 0 1 2 index length { 1 index 1 add 3 index 3 index get xor mul 1 463 { 1 index mul 64711 mod } repeat exch pop dup output cvs print ( ) print 128 mod 1 add exch 1 add exch } repeat (\n) print quit

output.txt

3417 61039 39615 14756 10315 49836 44840 20086 18149 31454 35718 44949 4715 22725 62312 18726 47196 54518 2667 44346 55284 5240 32181 61722 6447 38218 6033 32270 51128 6112 22332 60338 14994 44529 25059 61829 52094

アプローチ:動的解析

問題名やスクリプトの文法(スタック指向)からghostscript (postscript?)だということがわかります.

最初はドキュメントを読みながら愚直に解析していたのですが,途中で出力結果が入力文字列の長さに依存しないことに気づきました.

> gs chall.gs ctf4b 3417 61039 39615 14756 10315

そのため,方針を静的解析ではなく,indexごとに文字空間を全探索する動的解析に切り替えました.

ソルバは以下のようになります.

import subprocess import string enc_flag = ['3417', '61039', '39615', '14756', '10315', '49836', '44840', '20086', '18149', '31454', '35718', '44949', '4715', '22725', '62312', '18726', '47196', '54518', '2667', '44346', '55284', '5240', '32181', '61722', '6447', '38218', '6033', '32270', '51128', '6112', '22332', '60338', '14994', '44529', '25059', '61829', '52094'] flag = b'ctf4b{' while len(flag) < len(enc_flag): for c in string.printable: p = subprocess.Popen(['gs', 'chall.gs'], stdin=subprocess.PIPE, stdout=subprocess.PIPE, stderr=subprocess.PIPE) p.stdin.write(flag + c.encode() + b'\n') p.stdin.flush() res = p.stdout.readlines()[-1].decode().strip().split()[-1] if res == enc_flag[len(flag)]: print(f'flag is {flag.decode() + c}') flag += c.encode() break

> python solve.py

flag is ctf4b{s

flag is ctf4b{st

flag is ctf4b{st4

flag is ctf4b{st4c

flag is ctf4b{st4ck

flag is ctf4b{st4ck_

flag is ctf4b{st4ck_m

flag is ctf4b{st4ck_m4

flag is ctf4b{st4ck_m4c

flag is ctf4b{st4ck_m4ch

flag is ctf4b{st4ck_m4ch1

flag is ctf4b{st4ck_m4ch1n

flag is ctf4b{st4ck_m4ch1n3

flag is ctf4b{st4ck_m4ch1n3_

flag is ctf4b{st4ck_m4ch1n3_1

flag is ctf4b{st4ck_m4ch1n3_1s

flag is ctf4b{st4ck_m4ch1n3_1s_

flag is ctf4b{st4ck_m4ch1n3_1s_4

flag is ctf4b{st4ck_m4ch1n3_1s_4_

flag is ctf4b{st4ck_m4ch1n3_1s_4_l

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f_

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f_f

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f_fu

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f_fun

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f_fun!

flag is ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f_fun!}

ctf4b{st4ck_m4ch1n3_1s_4_l0t_0f_fun!}

siblangs [Medium, 37solved, 363pts]

Well, they look so similar... siblangs.apk

> file siblangs.apk siblangs.apk: Zip archive data, at least v?[0] to extract

とりあえずsiblangs.apkをunzipします.

ここでctf4bでgrepすると以下のようなJavaScriptで書かれた処理を見つけることができます.

> grep -r 'ctf4b' ./siblangs

./siblangs/assets/index.android.bundle:

[snipped]

state={flagVal:"ctf4b{",xored:[34,63,3,77,36,20,24,8,25,71,110,81,64,87,30,33,81,15,39,90,17,27]},t.handleFlagChange=function(o){t.setState({flagVal:o})},t.onPressValidateFirstHalf=function(){if("ios"===h.Platform.OS){for(var o="AKeyFor"+h.Platform.OS+"10.3",l=t.state.flagVal,n=0;n<t.state.xored.length;n++)if(t.state.xored[n]!==parseInt(l.charCodeAt(n)^o.charCodeAt(n%o.length),10))return void h.Alert.alert("Validation A Failed","Try again...");h.Alert.alert("Validation A Succeeded","Great! Have you checked the other one?")}else h.Alert.alert("Sorry!","Run this app on iOS to validate! Or you can try the other one :)")},t.onPressValidateLastHalf=function(){"android"===h.Platform.OS?p.default.validate(t.state.flagVal,function(t){t?h.Alert.alert("Validation B Succeeded","Great! Have you checked the other one?"):h.Alert.alert("Validation B Failed","Learn once, write anywhere ... anywhere?")}):h.Alert.alert("Sorry!","Run this app on Android to validate! Or you can try the other one :)")},t}return(0,n.default)

[snipped]

ここでは,key (AkeyForios10.3)と入力文字列のxorが[34,63,3,77,36,20,24,8,25,71,110,81,64,87,30,33,81,15,39,90,17,27]と一致するかのチェックを行っています.

そのため,以下の処理でflagを復元できます.

a = [34,63,3,77,36,20,24,8,25,71,110,81,64,87,30,33,81,15,39,90,17,27] key = b"AKeyForios10.3"*2 flag = bytearray() for x,k in zip(a,key): flag.append(x^k) print(flag.decode())

ctf4b{jav4_and_j4va5cr

どうやら残りのflagを取得するにはh.Platform.OS?p.default.validateを調べる必要があるようです.

dex2jarを用いてclasses.dexをclasses-dex2jar.jarに変換し,JD-GUIでJava側のソースコードを確認するとValidateFlagModule.classでValidateを行っていることが確認できます.

ValidateFlagModule.classでは,encrypted flagをAES-GCMで復号し,入力文字列と比較する処理を行っています.

また,このクラスでは,復号の際にハードコーディングされたsecret keyを利用しているので,encrypted flagをdecryptする処理は以下のように簡単に再現することができます.

import java.security.SecureRandom; import javax.crypto.Cipher; import javax.crypto.SecretKey; import javax.crypto.spec.GCMParameterSpec; import javax.crypto.spec.SecretKeySpec; class DecryptLastFlag { private static final int GCM_IV_LENGTH = 12; private static final SecretKey secretKey = new SecretKeySpec("IncrediblySecure".getBytes(), 0, 16, "AES"); private final SecureRandom secureRandom = new SecureRandom(); public static void main(String[] args) { byte[] arrayOfByte = new byte[43]; byte[] tmp8_6 = arrayOfByte; tmp8_6[0] = 95; byte[] tmp13_8 = tmp8_6; tmp13_8[1] = -59; byte[] tmp18_13 = tmp13_8; tmp18_13[2] = -20; byte[] tmp23_18 = tmp18_13; tmp23_18[3] = -93; byte[] tmp28_23 = tmp23_18; tmp28_23[4] = -70; byte[] tmp33_28 = tmp28_23; tmp33_28[5] = 0; byte[] tmp38_33 = tmp33_28; tmp38_33[6] = -32; byte[] tmp44_38 = tmp38_33; tmp44_38[7] = -93; byte[] tmp50_44 = tmp44_38; tmp50_44[8] = -23; byte[] tmp56_50 = tmp50_44; tmp56_50[9] = 63; byte[] tmp62_56 = tmp56_50; tmp62_56[10] = -9; byte[] tmp68_62 = tmp62_56; tmp68_62[11] = 60; byte[] tmp74_68 = tmp68_62; tmp74_68[12] = 86; byte[] tmp80_74 = tmp74_68; tmp80_74[13] = 123; byte[] tmp86_80 = tmp80_74; tmp86_80[14] = -61; byte[] tmp92_86 = tmp86_80; tmp92_86[15] = -8; byte[] tmp98_92 = tmp92_86; tmp98_92[16] = 17; byte[] tmp104_98 = tmp98_92; tmp104_98[17] = -113; byte[] tmp110_104 = tmp104_98; tmp110_104[18] = -106; byte[] tmp116_110 = tmp110_104; tmp116_110[19] = 28; byte[] tmp122_116 = tmp116_110; tmp122_116[20] = 99; byte[] tmp128_122 = tmp122_116; tmp128_122[21] = -72; byte[] tmp134_128 = tmp128_122; tmp134_128[22] = -3; byte[] tmp140_134 = tmp134_128; tmp140_134[23] = 1; byte[] tmp146_140 = tmp140_134; tmp146_140[24] = -41; byte[] tmp152_146 = tmp146_140; tmp152_146[25] = -123; byte[] tmp158_152 = tmp152_146; tmp158_152[26] = 17; byte[] tmp164_158 = tmp158_152; tmp164_158[27] = 93; byte[] tmp170_164 = tmp164_158; tmp170_164[28] = -36; byte[] tmp176_170 = tmp170_164; tmp176_170[29] = 45; byte[] tmp182_176 = tmp176_170; tmp182_176[30] = 18; byte[] tmp188_182 = tmp182_176; tmp188_182[31] = 71; byte[] tmp194_188 = tmp188_182; tmp194_188[32] = 61; byte[] tmp200_194 = tmp194_188; tmp200_194[33] = 70; byte[] tmp206_200 = tmp200_194; tmp206_200[34] = -117; byte[] tmp212_206 = tmp206_200; tmp212_206[35] = -55; byte[] tmp218_212 = tmp212_206; tmp218_212[36] = 107; byte[] tmp224_218 = tmp218_212; tmp224_218[37] = -75; byte[] tmp230_224 = tmp224_218; tmp230_224[38] = -89; byte[] tmp236_230 = tmp230_224; tmp236_230[39] = 3; byte[] tmp242_236 = tmp236_230; tmp242_236[40] = 94; byte[] tmp248_242 = tmp242_236; tmp248_242[41] = -71; byte[] tmp254_248 = tmp248_242; tmp254_248[42] = 30; Cipher localCipher = Cipher.getInstance("AES/GCM/NoPadding"); GCMParameterSpec localGCMParameterSpec = new GCMParameterSpec(128, arrayOfByte, 0, 12); localCipher.init(2, secretKey, localGCMParameterSpec); arrayOfByte = localCipher.doFinal(arrayOfByte, 12, arrayOfByte.length - 12); for (byte x : arrayOfByte) { System.out.print((char)x); } System.out.println(); } }

1pt_3verywhere}

最後に2つのflagを合わせることで完全なflagを得ることができます.

ctf4b{jav4_and_j4va5cr1pt_3verywhere}

Crypto

Noisy equations [Easy, 76solved, 261pts]

noise hides flag.

nc noisy-equations.quals.beginners.seccon.jp 3000

problem.py

from os import getenv from time import time from random import getrandbits, seed FLAG = getenv("FLAG").encode() SEED = getenv("SEED").encode() L = 256 N = len(FLAG) def dot(A, B): assert len(A) == len(B) return sum([a * b for a, b in zip(A, B)]) coeffs = [[getrandbits(L) for _ in range(N)] for _ in range(N)] seed(SEED) answers = [dot(coeff, FLAG) + getrandbits(L) for coeff in coeffs] print(coeffs) print(answers)

アプローチ:差をとることでノイズを消去する

problem.pyを読むと44変数(これはncすれば分かります)の連立方程式の解がflagになっていることが分かります.

ですが,この連立方程式はノイズが加わったanswersを与えられるため,そのままでは解くことができません.

しかし,ありがたいことにノイズはSEDDで固定されるため,coeffsとanswersを2回取得し,差をとることでノイズを消去することができます.

あとは連立方程式を解くだけです.

SymPyやNumPyで逆行列を求めようとしたら微妙に上手くいかなかったので

ソルバは以下のようになります.

from random import getrandbits, seed from pwn import * import numpy as np r = remote('noisy-equations.quals.beginners.seccon.jp', 3000) coeffs_a = eval(r.recvline().decode().strip()) answers_a = eval(r.recvline().decode().strip()) r = remote('noisy-equations.quals.beginners.seccon.jp', 3000) coeffs_b = eval(r.recvline().decode().strip()) answers_b = eval(r.recvline().decode().strip()) coeffs = [[a - b for a,b in zip(coeff_a, coeff_b)] for coeff_a, coeff_b in zip(coeffs_a,coeffs_b)] answers = [a - b for a, b in zip(answers_a,answers_b)] coeffs_mat = np.array(coeffs) answers_mat = np.array(answers) for i in range(len(coeffs_mat)-1): for j in range(i+1, len(coeffs_mat)): coef = coeffs_mat[j][i] / coeffs_mat[i][i] coeffs_mat[j] -= coeffs_mat[i] * coef answers_mat[j] -= answers_mat[i] * coef for i in range(len(coeffs_mat)-1, 0, -1): answers_mat[i] /= coeffs_mat[i][i] coeffs_mat[i] /= coeffs_mat[i][i] for j in range(i): answers_mat[j] -= answers_mat[i] * coeffs_mat[j][i] coeffs_mat[j][i] = 0 print(answers_mat) flag = '' for x in answers_mat[1:]: flag += chr(round(x)) print('c' + flag)

> python solve.py

[1.4373191156143338e+78 116.00000000002152 102.00000000002716

51.99999999999115 97.99999999999812 122.99999999991692 114.00000000001545

52.00000000002947 110.00000000002872 99.99999999992944 48.00000000004317

109.00000000003224 94.99999999995093 52.99999999994877 50.999999999970356

51.00000000005113 100.00000000006227 95.00000000002443 49.00000000000767

53.00000000000038 95.00000000005183 110.00000000002365 50.99999999993853

99.00000000000699 51.000000000033324 53.000000000014914

53.000000000011006 51.99999999985527 114.00000000002838

120.99999999998803 95.00000000000075 102.00000000002628 47.99999999999231

114.0000000000347 95.00000000002042 53.00000000003555 50.99999999998389

98.99999999995198 116.99999999995693 113.99999999994883 48.99999999994941

54.999999999976076 121.00000000008183 125.00000000002167]

ctf4b{r4nd0m_533d_15_n3c3554ry_f0r_53cur17y}

1文字目は誤差ってたので無視しました

ctf4b{r4nd0m_533d_15_n3c3554ry_f0r_53cur17y}

RSA Calc [Medium, 52solved, 319pts]

F(1337)=FLAG!

nc rsacalc.quals.beginners.seccon.jp 10001

server.py

from Crypto.Util.number import * from params import p, q, flag import binascii import sys import signal N = p * q e = 65537 d = inverse(e, (p-1)*(q-1)) def input(prompt=''): sys.stdout.write(prompt) sys.stdout.flush() return sys.stdin.buffer.readline().strip() def menu(): sys.stdout.write('''---------- 1) Sign 2) Exec 3) Exit ''') try: sys.stdout.write('> ') sys.stdout.flush() return int(sys.stdin.readline().strip()) except: return 3 def cmd_sign(): data = input('data> ') if len(data) > 256: sys.stdout.write('Too long\n') return if b'F' in data or b'1337' in data: sys.stdout.write('Error\n') return signature = pow(bytes_to_long(data), d, N) sys.stdout.write('Signature: {}\n'.format(binascii.hexlify(long_to_bytes(signature)).decode())) def cmd_exec(): data = input('data> ') signature = int(input('signature> '), 16) if signature < 0 or signature >= N: sys.stdout.write('Invalid signature\n') return check = long_to_bytes(pow(signature, e, N)) if data != check: sys.stdout.write('Invalid signature\n') return chunks = data.split(b',') stack = [] for c in chunks: if c == b'+': stack.append(stack.pop() + stack.pop()) elif c == b'-': stack.append(stack.pop() - stack.pop()) elif c == b'*': stack.append(stack.pop() * stack.pop()) elif c == b'/': stack.append(stack.pop() / stack.pop()) elif c == b'F': val = stack.pop() if val == 1337: sys.stdout.write(flag + '\n') else: stack.append(int(c)) sys.stdout.write('Answer: {}\n'.format(int(stack.pop()))) def main(): sys.stdout.write('N: {}\n'.format(N)) while True: try: command = menu() if command == 1: cmd_sign() if command == 2: cmd_exec() elif command == 3: break except: sys.stdout.write('Error\n') break if __name__ == '__main__': signal.alarm(60) main()

アプローチ:署名を合成する

server.pyを読むと計算結果が1337になる関数Fの署名を得ることができればflagも取得できることが分かります.

しかし,署名を行うには次の制約があるようです.

- 署名対象に

Fが含まれていてはならない - 署名対象に

1337が含まれていてはならない

次に計算部分のロジックを確認すると1336,1,+,Fであれば計算結果が1337になることが分かります.

あとは署名を行うだけなのですが,1336,1,+,Fは署名の制約を受けるため直接署名を行うことができません(1336,1,+,FにはFが含まれているため).

ここで,となることを利用し,この制約を回避します.

具体的には1336,1,+,Fを232340431793906185350214として素因数分解し,Fまたは1337が含まれないトークンを2つ生成し,

これらのトークンに対して署名を行い,合成することで1336,1,+,Fの署名を入手します.

ソルバは以下のようになります.

from pwn import * from Crypto.Util.number import * TOKEN = b'1336,1,+,F' t1 = 12530004045462689 t2 = 2 * 181**2 * 283 r = remote('rsacalc.quals.beginners.seccon.jp', 10001) received = r.recvline() N = int(received.decode().strip().split(' ')[1],10) received = r.recvuntil('> ') r.sendline(b'1') r.sendline(long_to_bytes(t1)) received = r.recvline() t1_sign = int(received.decode().strip().split(' ')[2],16) received = r.recvuntil('> ') r.sendline(b'1') r.sendline(long_to_bytes(t2)) received = r.recvline() t2_sign = int(received.decode().strip().split(' ')[2],16) token_sign = t1_sign * t2_sign % N received = r.recvuntil('> ') r.sendline(b'2') r.sendline(TOKEN) r.sendline(hex(token_sign)[2:]) received = r.recvline() print(received.decode())

python solve.py

data> signature> ctf4b{SIgn_n33ds_P4d&H4sh}

ctf4b{SIgn_n33ds_P4d&H4sh}

因みに3rd bloodでした(ちょっと嬉しかった)

まとめ

UTCTF 2020 Write-up

はじめに

2020/03/07 ~ 2020/03/09に開催されたUTCTFにチーム(NekochanNano!)で参加しました.

成績

チームとしては23問解いて44位でした (1001チーム中).

今回は自分が解いた12問のWrite-upを書きます.

Rev

[basics] Reverse Engineering

know there's a string in this binary somewhere.... Now where did I leave it?

> file calc calc: ELF 64-bit LSB shared object x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, BuildID[sha1]=f5ca6bb761ab5d70a7ecd74041af001fe88ea383, for GNU/Linux 3.2.0, not stripped

アプローチ:strings

> strings calc | grep utflag

utflag{str1ngs_1s_y0ur_fr13nd}

utflag{str1ngs_1s_y0ur_fr13nd}

.PNG2

In an effort to get rid of all of the bloat in the .png format, I'm proud to announce .PNG2! The first pixel is #7F7F7F, can you get the rest of the image?

> file pic.png2 pic.png2: data

> xxd pic.png2 | head 00000000: 504e 4732 7769 6474 683d 05cf 6865 6967 PNG2width=..heig 00000010: 6874 3d02 887f 7f7f 7f7f 7f7f 7f7f 7f7f ht=............. 00000020: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................ 00000030: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................ 00000040: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................ 00000050: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................ 00000060: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................ 00000070: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................ 00000080: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................ 00000090: 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f 7f7f ................

アプローチ:formatのエスパー

xxdの結果からwidth=0x05cf, height=0x0288であることが確認できます.

また,最初のPixelが#7F7F7Fであることから22byte以降はPixel値で構成されていると考えることができます.

これらの情報をもとにPNGを復元すると次のようになります.

utflag{j139adfo_93u12hfaj}

以下は復元に利用したコードです.

from PIL import Image from Crypto.Util.number import * # width=0x05cf, height=0x0288 with open('pic.png2', 'rb') as f: data = f.read() header = data[:21] pixels = data[21:] flag_img = Image.new('RGB', (0x05cf, 0x0288)) x = 0 y = 0 for i in range(0, len(pixels)-3, 3): rgb = pixels[i:i+3] flag_img.putpixel((x,y), (rgb[0],rgb[1],rgb[2])) x += 1 if x == 0x05cf: x = 0 y += 1 flag_img.save('./flag.png')

Forensics

Observe Closely

A simple image with a couple of twists...

アプローチ:foremost

.pngなのでzstegを利用してhidden dataを抽出します.

> zsteg Griffith_Observatory.png

[?] 2763 bytes of extra data after image end (IEND), offset = 0x1f30f

extradata:0 .. file: Zip archive data, at least v2.0 to extract

00000000: 50 4b 03 04 14 00 00 00 08 00 45 81 5b 50 b3 10 |PK........E.[P..|

00000010: f1 08 1b 0a 00 00 18 41 00 00 0d 00 1c 00 68 69 |.......A......hi|

00000020: 64 64 65 6e 5f 62 69 6e 61 72 79 55 54 09 00 03 |dden_binaryUT...|

00000030: 42 3e 58 5e 46 3e 58 5e 75 78 0b 00 01 04 e8 03 |B>X^F>X^ux......|

00000040: 00 00 04 e8 03 00 00 ed 5b 7d 6c 14 c7 15 9f bb |........[}l.....|

00000050: f3 99 e3 c3 e7 03 ec e0 00 89 8f 06 24 d3 d4 c7 |............$...|

00000060: f9 6c 8c dd c8 e0 b3 7d f6 ba 3a 03 21 76 4a d5 |.l.....}..:.!vJ.|

00000070: c0 76 7d 7b e7 5b 71 1f d6 dd 5e 6b d3 56 a1 72 |.v}{.[q...^k.V.r|

00000080: 42 73 22 4e 50 3f a4 a6 52 55 fe 44 55 a5 80 2a |Bs"NP?..RU.DU..*|

00000090: 21 2b 6a 25 23 23 92 a8 51 0a 7f b4 a5 45 55 dd |!+j%##..Q....EU.|

000000a0: 28 1f 26 4a 13 87 86 c8 4d 03 db 99 dd 79 7b 3b |(.&J....M....y{;|

000000b0: 73 77 85 b4 aa aa 4a fb 93 f6 de ce 6f de 7b f3 |sw....J.....o.{.|

000000c0: 76 76 76 3d eb 99 f7 64 24 3a e8 74 38 10 c0 85 |vvv=...d$:.t8...|

000000d0: f6 22 52 3a e8 33 ca bd 94 bf d6 6d aa 60 ae 0b |."R:.3.....m.`..|

000000e0: ad c5 bf 0f a0 ad a8 16 97 6b 2c 7a bc 4c 3a 59 |.........k,z.L:Y|

000000f0: e9 31 db 31 ec ce 52 9e 97 5b 11 2b 1d 16 59 83 |.1.1..R..[.+..Y.|

b1,rgb,lsb,xy .. text: "This is one of the twists: there is no flag here!"

b2,r,msb,xy .. text: "PUUDADTP"

b2,bgr,lsb,xy .. text: "*sj 51\t}Z"

b3,g,msb,xy .. text: "@C$\tS\"LR"

b3,rgb,lsb,xy .. text: "@`0B-0R("

b4,r,msb,xy .. text: "11a 6pFdPWP"

b4,g,msb,xy .. text: "R@W5pc&7DU3GF\"`sF"

b4,b,msb,xy .. text: "ud&!qcFu"

b4,rgb,msb,xy .. text: "#pFEp&`c"

b4,bgr,msb,xy .. text: "' Cv@%vc"

zipが埋め込まれていることが分かったので,foremostを利用してzipを抽出します.

> foremost Griffith_Observatory.png foremost: /usr/local/etc/foremost.conf: No such file or directory Processing: Griffith_Observatory.png |foundat=hidden_binaryUT *|

圧縮されていたhidden_binaryを実行すればflagを取得できます.

> ./hidden_binary

Ah, you found me!

utflag{2fbe9adc2ad89c71da48cabe90a121c0}

utflag{2fbe9adc2ad89c71da48cabe90a121c0}

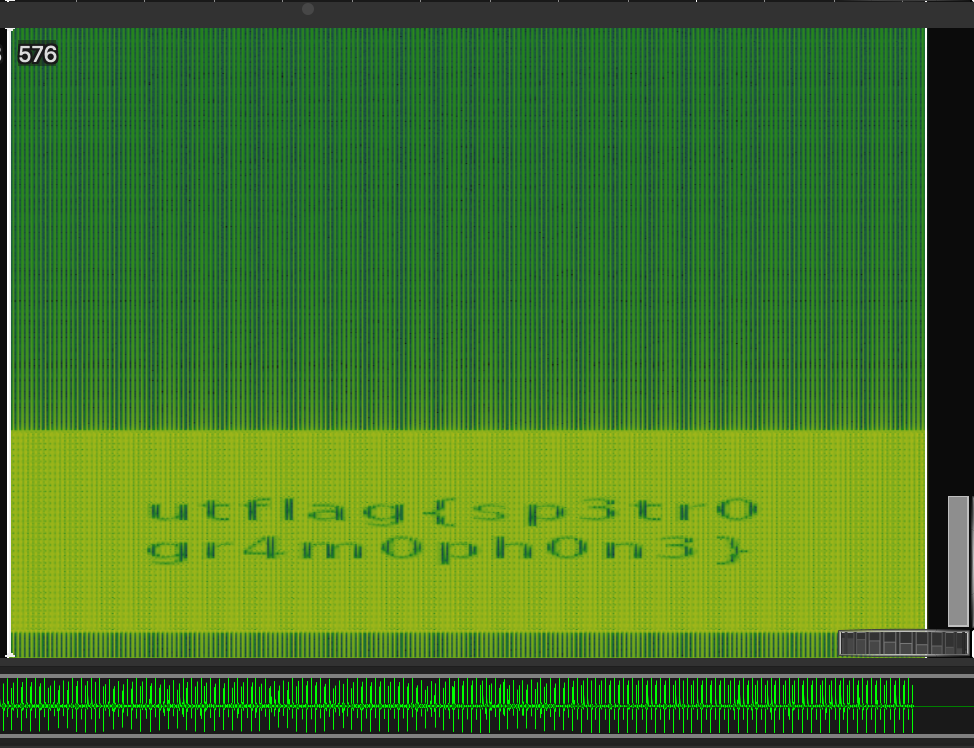

Spectre

I found this audio file, but I don't think it's any song I've ever heard... Maybe there's something else inside?

> file song.wav song.wav: RIFF (little-endian) data, WAVE audio, Microsoft PCM, 16 bit, mono 44100 Hz

アプローチ:Spectrogramの確認

Sonic VisualiserでSpectrogramを確認するとflagを確認できます.

utflag{sp3tr0gr4m0ph0n3}

The Legend of Hackerman, Pt. 1

My friend Hackerman tried to send me a secret transmission, but I think some of it got messed up in transit. Can you fix it?

> file hackerman.png hackerman.png: data

アプローチ:headerの書き換え

xxdすると.pngファイルシグネチャの上位4byteが0x00で上書きされていることが分かるので,バイナリエディタなどを利用してheaderを8950 4e47に書き換えることでflagを取得できます.

> xxd hackerman.png | head 00000000: 0000 0000 0d0a 1a0a 0000 000d 4948 4452 ............IHDR 00000010: 0000 04a8 0000 029e 0806 0000 0081 2e23 ...............# 00000020: af00 0028 257a 5458 7452 6177 2070 726f ...(%zTXtRaw pro 00000030: 6669 6c65 2074 7970 6520 6578 6966 0000 file type exif.. 00000040: 78da ad9c 6992 1c37 9285 ffe3 1473 04ec x...i..7.....s.. 00000050: cb71 e058 cce6 067d fcf9 1e32 4991 92ba .q.X...}...2I... 00000060: a7db ac45 1349 5565 4520 e0ee 6f71 78c8 ...E.IUeE ..oqx. 00000070: 9d7f fcef 75ff c33f 2394 ec72 69bd 8e5a ....u..?#..ri..Z 00000080: 3dff e491 479c fca5 fbcf 3fe3 fd1e 7c7e =...G.....?...|~ 00000090: bfbf 7f66 7fff a5ff feed eb6e 1c1f dfdf ...f.......n....

utflag{3lit3_h4ck3r}

The Legend of Hackerman, Pt. 2

Ok, I've received another file from Hackerman, but it's just a Word Document? He said that he attached a picture of the flag, but I can't find it...

> file Hacker.docx Hacker.docx: Microsoft Word 2007+

アプローチ:unzip

画像ファイルを探しやすくするために.docxをunzipします.

unzip Hacker.docx -d Hacher Archive: Hacker.docx inflating: Hacher/_rels/.rels inflating: Hacher/word/fontTable.xml inflating: Hacher/word/styles.xml inflating: Hacher/word/_rels/document.xml.rels inflating: Hacher/word/settings.xml inflating: Hacher/word/media/image97.png inflating: Hacher/word/media/image102.png [snip] inflating: Hacher/word/media/image25.png inflating: Hacher/word/media/image24.png inflating: Hacher/word/media/image169.jpeg inflating: Hacher/word/media/image37.png inflating: Hacher/word/numbering.xml inflating: Hacher/docProps/core.xml inflating: Hacher/docProps/app.xml inflating: Hacher/[Content_Types].xml inflating: Hacher/word/document.xml

Hacher/word/media内の.pngを確認するとflagを見つけることができます.

utflag{unz1p_3v3ryth1ng}

Crypto

[basics] crypto

Can you make it through all of the encodings?

binary.txt

01010101 01101000 00101101 01101111 01101000 00101100 00100000 01101100 01101111 01101111 01101011 01110011 00100000 01101100 01101001 01101011 01100101 00100000 01110111 01100101 00100000 01101000 01100001 01110110 01100101 00100000 01100001 01101110 01101111 01110100 01101000 01100101 01110010 00100000 01100010 01101100 01101111 01100011 01101011 00100000 01101111 01100110 00100000 01110100 01100101 01111000 01110100 00101100 00100000 01110111 01101001 01110100 01101000 00100000 01110011 01101111 01101101 01100101 00100000 01110011 01101111 01110010 01110100 00100000 01101111 01100110 00100000 01110011 01110000 01100101 01100011 01101001 01100001 01101100 00100000 01100101 01101110 01100011 01101111 01100100 01101001 01101110 01100111 00101110 00100000 01000011 01100001 01101110 00100000 01111001 01101111 01110101 00100000 01100110 01101001 01100111 01110101 01110010 01100101 00100000 01101111 01110101 01110100 00100000 01110111 01101000 01100001 01110100 00100000 01110100 01101000 01101001 01110011 00100000 01100101 01101110 01100011 01101111 01100100 01101001 01101110 01100111 00100000 01101001 01110011 00111111 00100000 00101000 01101000 01101001 01101110 01110100 00111010 00100000 01101001 01100110 00100000 01111001 01101111 01110101 00100000 01101100 01101111 01101111 01101011 00100000 01100011 01100001 01110010 01100101 01100110 01110101 01101100 01101100 01111001 00101100 00100000 01111001 01101111 01110101 00100111 01101100 01101100 00100000 01101110 01101111 01110100 01101001 01100011 01100101 00100000 01110100 01101000 01100001 01110100 00100000 01110100 01101000 01100101 01110010 01100101 00100000 01101111 01101110 01101100 01111001 00100000 01100011 01101000 01100001 01110010 01100001 01100011 01110100 01100101 01110010 01110011 00100000 01110000 01110010 01100101 01110011 01100101 01101110 01110100 00100000 01100001 01110010 01100101 00100000 01000001 00101101 01011010 00101100 00100000 01100001 00101101 01111010 00101100 00100000 00110000 00101101 00111001 00101100 00100000 01100001 01101110 01100100 00100000 01110011 01101111 01101101 01100101 01110100 01101001 01101101 01100101 01110011 00100000 00101111 00100000 01100001 01101110 01100100 00100000 00101011 00101110 00100000 01010011 01100101 01100101 00100000 01101001 01100110 00100000 01111001 01101111 01110101 00100000 01100011 01100001 01101110 00100000 01100110 01101001 01101110 01100100 00100000 01100001 01101110 00100000 01100101 01101110 01100011 01101111 01100100 01101001 01101110 01100111 00100000 01110100 01101000 01100001 01110100 00100000 01101100 01101111 01101111 01101011 01110011 00100000 01101100 01101001 01101011 01100101 00100000 01110100 01101000 01101001 01110011 00100000 01101111 01101110 01100101 00101110 00101001 00001010 01010100 01101101 01010110 00110011 01001001 01000111 01001110 01101111 01011001 01010111 01111000 01110011 01011010 01010111 00110101 01101110 01011010 01010011 01000101 01100111 01010001 00110010 01000110 01110101 01001001 01001000 01101100 01110110 01100100 01010011 01000010 01101101 01100001 01010111 01100100 00110001 01100011 01101101 01010101 01100111 01100010 00110011 01010110 00110000 01001001 01001000 01100100 01101111 01011001 01011000 01010001 01101110 01100011 01111001 01000010 01101110 01100010 00110010 01101100 01110101 01011010 01111001 01000010 01110110 01100010 01101001 01000010 01101111 01011010 01011000 01001010 01101100 01010000 01111001 01000010 01001010 01100100 01000011 01000010 01110011 01100010 00110010 00111001 01110010 01100011 01111001 01000010 01110011 01100001 01010111 01110100 01101100 01001001 01001000 01010010 01101111 01011010 01010011 01000010 01110011 01011010 01011000 01010010 00110000 01011010 01011000 01001010 01111010 01001001 01000111 01000110 01111001 01011010 01010011 01000010 01111010 01100001 01000111 01101100 01101101 01100100 01000111 01010110 01101011 01001001 01000111 01001010 00110101 01001001 01001000 01001110 01110110 01100010 01010111 01010101 01100111 01011001 00110010 00111001 01110101 01100011 00110011 01010010 01101000 01100010 01101110 01010001 01110101 01001001 01000011 01101000 01101111 01100001 01010111 00110101 00110000 01001111 01101001 01000010 00110101 01100010 00110011 01010101 01100111 01100010 01010111 01101100 01101110 01100001 01001000 01010001 01100111 01100100 00110010 01000110 01110101 01100100 01000011 01000010 00110000 01100010 01111001 01000010 01111010 01100100 01000111 01000110 01111001 01100100 01000011 01000010 01110011 01100010 00110010 00111001 01110010 01100001 01010111 00110101 01101110 01001001 01001000 01010110 01110111 01001001 01000110 01001010 01110110 01100010 01010111 01000110 01110101 01001001 01001000 01000010 01101100 01100010 00110011 01000010 01110011 01011010 01010011 01101011 01110101 01000011 01101101 01110100 00110010 01011001 01101110 01001110 01111000 01100011 01101101 01010001 01110011 01001001 01000111 01101100 00110101 01011010 01010011 01100100 01101001 01100010 01111001 01000010 01110010 01100100 01101110 01100100 00110101 01011001 00110010 01010001 01100111 01011010 01001000 01001010 01110110 01011001 01101101 00111000 01101000 01001001 01000110 01101000 00110101 01011010 01111001 01000010 01110111 01100101 01010111 01001001 01100111 01011010 01001000 01001010 01110110 01001001 01001000 01000010 01111010 01100101 01000111 01110100 00110010 01001001 01000011 01101000 01110010 01100101 01000111 00110100 01100111 01100100 00110010 01110100 01110000 01100010 01000111 00111000 01100111 01011010 01001000 01001010 01110110 01001001 01001000 01001010 01110010 01011001 01101101 00110101 01110110 01011001 00110010 01010001 01110101 01001100 01101001 00110100 01110000 01001001 01001000 01110000 01110010 01011001 01101101 01010001 00110110 01001001 01000111 01110011 01100111 01011001 00110010 01010110 01110011 01011001 00110010 01010010 01111010 01011010 01000111 01010110 01101011 01100011 00110011 01101100 00110100 01001001 01000111 00110001 01111010 01100101 01101110 01001010 01110110 01011001 01101001 00110100 01100111 01010101 00110011 01100111 01100111 01011010 01001000 01001010 01110110 01001001 01001000 01000010 00110101 01100100 01101110 01011010 00110101 01011010 00110011 01001110 00110100 01100011 01010011 01000010 01101011 01100010 00110010 01101000 01101011 01001100 01000011 01000010 01010100 01001010 00110010 01011010 01110110 01001001 01000111 01010010 01110010 01100100 01010111 00111001 00110100 01001001 01001000 01100100 01110000 01001001 01001000 01100100 01110110 01011001 00110010 01001110 01110010 01100011 01010111 00111000 01100111 01100001 00110011 01101000 01110101 01001001 01000111 01001010 01110110 01100101 01101110 01011010 01110010 01100010 01010111 00111001 01110101 01001001 01000111 00111001 01101101 01100010 00110010 01001010 01110000 01001001 01000111 01110100 00110010 01100101 01101110 01001010 01110010 01100010 01000111 00111001 01101011 01100011 00110010 00110000 01100111 01100010 01011000 01001010 01110010 01011001 01101101 01110100 01110100 01011010 01000111 00111001 01101001 01001001 01000111 01100100 01111010 01011010 01001000 01001001 01100111 01100001 01111001 01000010 01110100 01100101 01010111 01001010 01101001 01100010 00110010 01001110 00110110 01100101 01011000 01101000 01110101 01100010 00110011 01101000 01110100 01100010 01111001 01000010 01101011 01100101 01010011 01000010 01110010 01001001 01000111 00110101 01111010 01100011 01001000 01000010 01110110 01011001 01101101 00111001 00110100 01011010 01000011 01000010 01110100 01100011 01101101 01110100 01101001 01100001 00110010 00110001 01101011 01100010 00110010 01001001 01100111 01001100 01010011 01000010 00110001 01100101 01001000 01101100 01101110 01100101 01000011 01000010 01110010 01011001 01111001 01000010 01110010 01001001 01000111 01001110 01101100 01100010 01000111 01001110 01101011 01100011 00110010 01010010 01101100 01011010 01001000 01001110 00110101 01100101 01000011 01000010 01110100 01100011 00110011 01110000 01111001 01100010 00110010 01001001 01110101 01001001 01000101 00110001 01110010 01100101 01000011 01000010 01110000 01100101 01010111 01010101 01100111 01100011 01001000 01001110 00110100 01100010 01101001 01000010 01101011 01100011 01101101 00111000 01100111 01100011 01001000 01001110 00110100 01100001 00110011 01011001 01100111 01100011 01001000 01011010 01110010 01100011 01010100 00111000 01100111 01100011 01101110 01001110 00110100 01011010 01000100 01101111 01100111 01010010 00110010 00111000 01100111 01100100 01011000 01101000 00110101 01011010 01111001 01000010 01101011 01100011 01101101 01110100 01101011 01001001 01000111 01010010 01111001 01100010 01111001 01000010 01110111 01100100 01101101 01110100 01111000 01001001 01001000 01001110 01101010 01001001 01001000 01000110 00110101 01100011 00110011 01101000 01111000 01001001 01000111 01010010 00110101 01001001 01000111 01111000 01110110 01001001 01001000 01101100 01110111 01001001 01000111 01010010 01111001 01100010 01111001 01000010 01110111 01100101 01010111 01001010 00110011 01100001 00110010 01010001 01100111 01011010 01010111 01010010 01110111 01100100 01101101 01110100 01111000 01100101 01111001 00110100 01110101 01001100 01101110 00110000 01100111 01001100 01010011 01000010 01101110 01100011 01101110 01001110 01110100 01100011 01101001 01000010 00110011 01100010 00110010 01110100 00110100 01011001 01111001 01000010 01101011 01100011 01101101 01110100 01101011 01001001 01001000 01001110 01110111 01001001 01000111 01101100 00110101 01011010 01010011 01000010 01101010 01100010 00110010 00111000 01100111 01011010 01001000 01001010 01110010 01011010 01000011 01000010 00110110 01100001 00110010 01010010 01101011 01100010 00110010 01001010 00110100 01001100 01000011 01000010 01110000 01100101 01010111 01010101 01100111 01100100 01011000 01101000 00110101 01011010 01111001 01000010 01101110 01100011 01101101 01110100 01101011 01001001 01000111 01010010 01111001 01100010 01111001 01000010 01110100 01100101 01010111 01001010 01101001 01100010 00110010 01001110 00110110 01100101 01011000 01101000 01110101 01100010 00110011 01101000 01110100 01100010 00110010 01001101 01100111 01100011 01001000 01101100 01101001 01001001 01000111 01010101 01110011 01001001 01000111 01010001 01110011 01001001 01001000 01000001 01110011 01001001 01001000 01011001 01100111 01100001 01111001 01110111 01100111 01100001 00110011 01101000 01110101 01001001 01001000 01000101 01100111 01100001 00110010 01001010 01110110 01001100 01101001 01000010 01001010 01100101 01010111 01010101 01100111 01100010 01010111 01110100 00110100 01001001 01001000 01110000 01101001 01100101 01010111 01111000 01110010 01100010 01001000 01011010 01110000 01001001 01000111 01100100 00110101 01011001 01101110 01010101 01100111 01100101 01010111 01010110 01101011 01001001 01000111 01010010 01111001 01100010 01111001 01000010 01101001 01100010 00110011 01100100 01110010 01100011 00110011 01101000 01111010 01100101 01001000 01000101 01100111 01100010 01011000 01001010 01110010 01011001 01101101 01110100 01110100 01011010 01000111 00111001 01101001 01011001 01111001 01000010 01110011 01100001 01010011 01000010 01101001 01100010 00110011 01110000 00110010 01100001 00110010 00110001 01111010 01100101 01001000 01000101 01100111 01011010 01001000 01001010 01110110 01100100 01111001 01000010 01110010 01100101 01000111 00110100 01100111 01100011 00110011 01101000 01110111 01100010 00110010 01001010 01101001 01100011 00110011 01101000 01111000 01001001 01000111 00110001 00110101 01100100 00110011 01100100 00110101 01100101 01000011 01000010 01101110 01100101 01010111 01001010 01110101 01011001 01111001 01000010 01111010 01100101 01000011 01000010 01101011 01100011 01101101 00111000 01100111 01010100 00110011 01101000 01111000 01100100 01101110 01001110 01101010 01100011 01101001 01000010 00110010 01100001 00110011 01101000 01111000 01011010 01010111 01110100 01111000 01100010 01111001 00110100 01100111 01010011 00110011 01101000 00110101 01011010 01001000 01001010 01110110 01011001 01101001 01000010 01111000 01011001 01101101 00111001 01110010 01011010 01000011 01000010 00110011 01100010 00110010 01010010 01111001 01100101 01010111 00110100 01100111 01100011 00110010 01001101 01100111 01011010 01001000 01101011 01100111 01011010 01010111 01001110 01110110 01001001 01001000 01000010 01101001 01100010 00110010 01000110 01101100 01100010 00110011 01101000 01110100 01100001 01010011 01000010 01110010 01100101 01000111 01110100 00110010 01100001 01010111 01001110 01111010 01011001 01111010 01101111 01100111 01011010 00110010 00111000 01100111 01100100 01011000 01101000 00110101 01011010 01111001 01000010 01101011 01100011 01101101 01110100 01101011 01001001 01000011 01100100 01110110 01001010 01111001 01000010 01101010 01100011 01101110 01101100 01101110 01011001 01111001 01000010 01101100 01100101 01101001 01000010 00110011 01100101 01010111 01001110 01101011 01001001 01001000 01101100 01110111 01011010 01000111 00111001 00110100 01001001 01001000 01001110 00110100 01001001 01000111 01010010 01111001 01100010 01111001 01000010 01110010 01100100 01101110 01110000 01111001 01100001 00110010 01111000 01110110 01011010 01000011 01110111 01100111 01011001 00110011 01101011 01100111 01011010 01001000 01001010 01110010 01011010 01000011 01100100 01101010 01001001 01001000 01110000 01101001 01100101 01010111 01111000 01110010 01100010 01001000 01011010 01110000 01001001 01000111 01010010 01111001 01100010 01111001 01000010 00110011 01100101 01010111 01001110 01101011 01001001 01000111 00110001 00110101 01100100 00110011 01100100 00110101 01100101 01000011 01000010 01110100 01100011 01101101 01110100 01101001 01100001 00110010 00110001 01101011 01100010 00110010 01001001 01100111 01100011 00110011 01100111 01100111 01011010 01001000 01001010 01110110 01001001 01000111 01010010 01110110 01100001 01000111 01010001 01110011 01001001 01001000 01000010 00110101 01100100 01101110 01011010 00110101 01011010 00110010 00111001 01110101 01001001 01000111 01111000 01110000 01001001 01000011 01100100 01101011 01001010 01111001 01110111 01100111 01100001 00110011 01101000 01110101 01001001 01000111 01001110 00110101 01001001 01001000 01101100 00110100 01001100 01101001 01000010 01011010 01100101 01000111 00110001 01110110 01001001 01000111 01101100 00110101 01011010 01010011 01000010 00110001 01100101 01001000 01101100 01101110 01001001 01000111 01110011 01100111 01100011 01000111 00111001 01101110 01001001 01000111 00110001 01111001 01100001 00110010 01001010 01110010 01100010 01010111 01010010 01110110 01011001 01101101 01001101 01110011 01001001 01000111 01101100 00110101 01011010 01010011 01000010 01110100 01100001 00110011 01100111 01100111 01100011 00110011 01101000 01110111 01100010 00110010 01001001 01100111 01011010 01001000 01001010 01110110 01001001 01000111 01001010 01110110 01011001 00110010 01010001 01100111 01100101 01011000 01000001 01100111 01011010 01001000 01001010 01110110 01001001 01000111 01100100 00110101 01011001 01101101 00110101 01101010 01001001 01000111 01111000 01110010 01011001 00110010 00111001 01110101 01001001 01001000 01101100 00110100 01001001 01000111 00110001 00110101 01100100 00110011 01100100 00110101 01100101 01000011 01000010 01101110 01100101 01010111 01001010 01110101 01011001 01111001 01000010 01101011 01100011 01101101 01110100 01101011 01001001 01000111 01001110 01111001 01100101 01010111 01100011 01100111 01011010 01011000 01101111 01100111 01100011 00110011 01100111 01100111 01011010 01001000 01001010 01110110 01001001 01000101 00111001 00110100 01100011 01011000 01011010 01111010 01011001 00110011 01001001 01100111 01100100 01101101 01110100 00110100 01100011 01010111 01010110 01110010 01100011 01010111 00111000 01110101 01000011 01101110 01001010 01101110 01100001 01000111 00110101 00110100 01100011 00110010 01010010 01101101 01100101 01011000 01001110 01101011 01100100 01000111 01100100 01101111 01100100 01010011 01000101 01100111 01100011 01010111 01100100 01101101 01001001 01000111 01101100 01111010 01011001 01010111 01110011 01100111 01011001 00110011 01010010 01101111 01100100 01001000 01010110 01110000 01100001 00110010 01010101 01100111 01011010 01000111 01101100 01110010 01001001 01001000 01110000 01110010 01100010 01101110 01010010 01101111 01100001 01000111 01110100 00110100 01001001 01001000 01001010 00110100 01100011 01010111 01111000 01101011 01011010 00110010 00110101 00110100 01100011 00110010 01111000 01110000 01100011 01010011 01000010 01111001 01100001 01011000 01001110 00110101 01100101 01010111 01110100 01101111 01100010 01101101 01110011 01110101 01001001 01000111 01101100 01110010 01100101 01000111 01110011 01100111 01100100 01001000 01010101 01100111 01100011 01111001 01000010 01101010 01100101 01011000 01001110 01110101 01001001 01000111 01001110 01101110 01100101 01000011 01000010 01111010 01100101 01011000 01101011 01100111 01100011 01010111 01100100 01101101 01100101 01000011 01000010 01110000 01100011 00110011 01101000 01101100 01001001 01000111 01110100 01101010 01011001 00110010 01100100 00110100 01011010 01001000 01010101 00110110 01001001 01000111 01011010 01101011 01011001 00110011 01101100 01111010 01100010 01101110 01110100 01101111 01001101 01001000 01011010 01100110 01011010 01000111 01101011 00110000 01011010 01001000 01010110 01100110 01100100 01101101 01101011 00110000 01011010 01000110 00111001 00110000 01011000 00110011 01001001 00110000 01100101 01011000 01101100 01100110 01100011 01101110 01101000 01111000 01100010 01000111 01010001 01110111 01100110 01010011 00110100 01100111 01100011 01010111 01100100 01101101 01001001 01001000 01011010 00110000 01100101 01011000 01101011 01100111 01011001 00110011 01010010 01101111 01011010 01010011 01000010 01101011 01100001 01011000 01001110 01101011 01001001 01001000 01001101 01100111 01100101 01010111 01100100 01101011 01001001 01000111 01100100 01101010 01001001 01001000 01001010 00110100 01100011 01010111 01111000 01101011 01011010 00110010 00110101 00110100 01100011 00110010 01111000 01110000 01100011 01010011 01000010 00110000 01100100 01010011 01000010 01110111 01011010 01101110 01010110 01101011 01001001 01001000 01110000 01101101 01100100 01001000 01101100 01101100 01100100 01000111 01101000 01110101 01001001 01000111 01100100 01101010 01011001 01111001 01000010 01101011 01100001 01011000 01010010 00110001 01001001 01001000 01010110 01101110 01100101 01000111 01010001 01100111 01011010 00110010 01001101 01100111 01100101 01101110 01001110 00110001 01100100 01001000 01001001 01100111 01011001 01101101 01101000 01101110 01100100 01101110 01101100 01110010 01011010 01010111 00110101 01110010 01001100 01000011 01000010 01111010 01100001 01000111 01010101 01100111 01100100 01000111 01010001 01100111 01100101 01000111 01110100 01111010 01100101 01011000 01101100 01111000 01001001 01001000 01010010 00110001 01001001 01000111 01101000 01101110 01011010 01000011 01000010 00110001 01011010 01111001 01000010 00110110 01100011 00110010 01010101 01100111 01100011 00110010 01001110 01101011 01100001 00110011 01100111 01100111 01100011 00110011 01101100 00110101 01001100 01101001 01000010 01110000 01011010 00110010 01111000 01110010 01001001 01001000 01000110 01101110 01011010 01101001 01000010 01110010 01100001 01001000 01000010 01101110 01100011 01010111 01110100 01101100 01001001 01000111 01010010 01110000 01100001 01111001 01000010 01111001 01100001 01011000 01001110 00110101 01100101 01010111 01110100 01101111 01100010 01101101 01110011 01101000

アプローチ:binary -> base64 -> rot16 -> substitution cipher

CyberChefを使って変換していきます.

From Binary

Uh-oh, looks like we have another block of text, with some sort of special encoding. Can you figure out what this encoding is? (hint: if you look carefully, you'll notice that there only characters present are A-Z, a-z, 0-9, and sometimes / and +. See if you can find an encoding that looks like this one.) TmV3IGNoYWxsZW5nZSEgQ2FuIHlvdSBmaWd1cmUgb3V0IHdoYXQncyBnb2luZyBvbiBoZXJlPyBJdCBsb29rcyBsaWtlIHRoZSBsZXR0ZXJzIGFyZSBzaGlmdGVkIGJ5IHNvbWUgY29uc3RhbnQuIChoaW50OiB5b3UgbWlnaHQgd2FudCB0byBzdGFydCBsb29raW5nIHVwIFJvbWFuIHBlb3BsZSkuCmt2YnNxcmQsIGl5ZSdibyBrdnd5Y2QgZHJvYm8hIFh5ZyBweWIgZHJvIHBzeGt2IChreG4gd2tpbG8gZHJvIHJrYm5vY2QuLi4pIHprYmQ6IGsgY2VsY2RzZGVkc3l4IG1zenJvYi4gU3ggZHJvIHB5dnZ5Z3N4cSBkb2hkLCBTJ2ZvIGRrdW94IHdpIHdvY2NrcW8ga3huIGJvenZrbW9uIG9mb2JpIGt2enJrbG9kc20gbXJrYmttZG9iIGdzZHIgayBteWJib2N6eXhub3htbyBkeSBrIG5zcHBvYm94ZCBtcmtia21kb2IgLSB1eHlneCBrYyBrIGNlbGNkc2RlZHN5eCBtc3pyb2IuIE1reCBpeWUgcHN4biBkcm8gcHN4a3YgcHZrcT8gcnN4ZDogR28gdXh5ZyBkcmtkIGRybyBwdmtxIHNjIHF5c3hxIGR5IGxvIHlwIGRybyBweWJ3a2QgZWRwdmtxey4uLn0gLSBncnNtciB3b2t4YyBkcmtkIHNwIGl5ZSBjb28gZHJrZCB6a2Rkb2J4LCBpeWUgdXh5ZyBncmtkIGRybyBteWJib2N6eXhub3htb2MgcHliIGUsIGQsIHAsIHYgaywga3huIHEga2JvLiBJeWUgbWt4IHpieWxrbHZpIGd5YnUgeWVkIGRybyBib3drc3hzeHEgbXJrYmttZG9iYyBsaSBib3p2a21zeHEgZHJvdyBreG4gc3hwb2Jic3hxIG15d3d5eCBneWJuYyBzeCBkcm8gT3hxdnNjciB2a3hxZWtxby4gS3h5ZHJvYiBxYm9rZCB3b2RyeW4gc2MgZHkgZWNvIHBib2Flb3htaSBreGt2aWNzYzogZ28gdXh5ZyBkcmtkICdvJyBjcnlnYyBleiB3eWNkIHlwZG94IHN4IGRybyBrdnpya2xvZCwgY3kgZHJrZCdjIHpieWxrbHZpIGRybyB3eWNkIG15d3d5eCBtcmtia21kb2Igc3ggZHJvIGRvaGQsIHB5dnZ5Z29uIGxpICdkJywga3huIGN5IHl4LiBZeG1vIGl5ZSB1eHlnIGsgcG9nIG1ya2JrbWRvYmMsIGl5ZSBta3ggc3hwb2IgZHJvIGJvY2QgeXAgZHJvIGd5Ym5jIGxrY29uIHl4IG15d3d5eCBneWJuYyBkcmtkIGNyeWcgZXogc3ggZHJvIE94cXZzY3Igdmt4cWVrcW8uCnJnaG54c2RmeXNkdGdodSEgcWdmIGlzYWsgY3RodHVpa2UgZGlrIHprbnRoaGt4IHJ4cWxkZ254c2xpcSByaXN5eWtobmsuIGlreGsgdHUgcyBjeXNuIGNneCBzeXkgcWdmeCBpc3hlIGtjY2d4ZHU6IGZkY3lzbntoMHZfZGk0ZHVfdmk0ZF90X3I0eXlfcnhxbGQwfS4gcWdmIHZ0eXkgY3RoZSBkaXNkIHMgeWdkIGdjIHJ4cWxkZ254c2xpcSB0dSBwZnVkIHpmdHlldGhuIGdjYyBkaXR1IHVneGQgZ2MgenN1dHIgYmhndnlrZW5rLCBzaGUgdGQgeGtzeXlxIHR1IGhnZCB1ZyB6c2Ugc2Nka3ggc3l5LiBpZ2xrIHFnZiBraHBncWtlIGRpayByaXN5eWtobmsh

From Base64

New challenge! Can you figure out what's going on here? It looks like the letters are shifted by some constant. (hint: you might want to start looking up Roman people).

kvbsqrd, iye'bo kvwycd drobo! Xyg pyb dro psxkv (kxn wkilo dro rkbnocd...) zkbd: k celcdsdedsyx mszrob. Sx dro pyvvygsxq dohd, S'fo dkuox wi wocckqo kxn bozvkmon ofobi kvzrklodsm mrkbkmdob gsdr k mybboczyxnoxmo dy k nsppoboxd mrkbkmdob - uxygx kc k celcdsdedsyx mszrob. Mkx iye psxn dro psxkv pvkq? rsxd: Go uxyg drkd dro pvkq sc qysxq dy lo yp dro pybwkd edpvkq{...} - grsmr wokxc drkd sp iye coo drkd zkddobx, iye uxyg grkd dro mybboczyxnoxmoc pyb e, d, p, v k, kxn q kbo. Iye mkx zbylklvi gybu yed dro bowksxsxq mrkbkmdobc li bozvkmsxq drow kxn sxpobbsxq mywwyx gybnc sx dro Oxqvscr vkxqekqo. Kxydrob qbokd wodryn sc dy eco pboaeoxmi kxkvicsc: go uxyg drkd 'o' crygc ez wycd ypdox sx dro kvzrklod, cy drkd'c zbylklvi dro wycd mywwyx mrkbkmdob sx dro dohd, pyvvygon li 'd', kxn cy yx. Yxmo iye uxyg k pog mrkbkmdobc, iye mkx sxpob dro bocd yp dro gybnc lkcon yx mywwyx gybnc drkd cryg ez sx dro Oxqvscr vkxqekqo.

rghnxsdfysdtghu! qgf isak cthtuike dik zknthhkx rxqldgnxsliq risyykhnk. ikxk tu s cysn cgx syy qgfx isxe kccgxdu: fdcysn{h0v_di4du_vi4d_t_r4yy_rxqld0}. qgf vtyy cthe disd s ygd gc rxqldgnxsliq tu pfud zftyethn gcc ditu ugxd gc zsutr bhgvykenk, she td xksyyq tu hgd ug zse scdkx syy. iglk qgf khpgqke dik risyykhnk!

ROT16

alright, you're almost there! Now for the final (and maybe the hardest...) part: a substitution cipher. In the following text, I've taken my message and replaced every alphabetic character with a correspondence to a different character - known as a substitution cipher. Can you find the final flag? hint: We know that the flag is going to be of the format utflag{...} - which means that if you see that pattern, you know what the correspondences for u, t, f, l a, and g are. You can probably work out the remaining characters by replacing them and inferring common words in the English language. Another great method is to use frequency analysis: we know that 'e' shows up most often in the alphabet, so that's probably the most common character in the text, followed by 't', and so on. Once you know a few characters, you can infer the rest of the words based on common words that show up in the English language.

hwxdnitvoitjwxk! gwv yiqa sjxjkyau tya padjxxan hngbtwdnibyg hyiooaxda. yana jk i soid swn ioo gwvn yinu asswntk: vtsoid{x0l_ty4tk_ly4t_j_h4oo_hngbt0}. gwv ljoo sjxu tyit i owt ws hngbtwdnibyg jk fvkt pvjoujxd wss tyjk kwnt ws pikjh rxwloauda, ixu jt naioog jk xwt kw piu istan ioo. ywba gwv axfwgau tya hyiooaxda!

換字式暗号はquipqiupでサクッと解きます.

congratulations! you have finished the beginner cryptography challenge. here is a flag for all your hard efforts: utflag{n0w_th4ts_wh4t_i_c4ll_crypt0}. you will find that a lot of cryptography is just building off this sort of basic knowledge, and it really is not so bad after all. hope you enjoyed the challenge!

utflag{n0w_th4ts_wh4t_i_c4ll_crypt0}

One True Problem

Two of my friends were arguing about which CTF category is the best, but they encrypted it because they didn't want anyone to see. Lucky for us, they reused the same key; can you recover it?

Here are the ciphertexts:

213c234c2322282057730b32492e720b35732b2124553d354c22352224237f1826283d7b0651

3b3b463829225b3632630b542623767f39674431343b353435412223243b7f162028397a103e

アプローチ:ciphertext同士のXOR

問題名と問題文からOne Time Padでの使いまわしをしたときに生じる問題を問われていることが分かります.

同一のを用いて,

One Time Padでを暗号化すると次のようになります.

そのため,同士のXORが

となることを利用し,を復元することで,

求めることができます.

に関してですが,問題文でカテゴリについて議論しているとあるので,カテゴリと

のXORをとることで

の一部を復元することができます.

以下のコードを用いてカテゴリとのXORをとると

CRYPTOGRAPHYとBINARY EXPLOITATIONがに含まれていることが分かります.

from Crypto.Util.number import * c1 = 0x213c234c2322282057730b32492e720b35732b2124553d354c22352224237f1826283d7b0651 c2 = 0x3b3b463829225b3632630b542623767f39674431343b353435412223243b7f162028397a103e categorys = [b'CRYPTOGRAPHY', b'BINARY EXPLOITATION', b'REVERSE ENGINEERING', b'NETWORKING', b'WEB', b'FORENSICS', b'MISC'] xor_msg = long_to_bytes(c1 ^ c2) for category in categorys: print('-'* 30) print(category) for i in range(len(xor_msg) - len(category) + 1): msg = bytearray() for c,m in zip(category, xor_msg[i:]): msg.append(c ^ m) print(msg)

------------------------------ b'CRYPTOGRAPHY' [snip] bytearray(b'B+:GUO_ROVH]') bytearray(b':1NQTWG\\GPLX') bytearray(b' EXPLOITATIO') ------------------------------ b'BINARY EXPLOITATION' [snip] bytearray(b'V&^Q<Q!<;GMOQTORIKO') bytearray(b'-Y^/ZXY&OQLWIZGTMNX') bytearray(b'RY IS CRYPTOGRAPHY!') [snip]

EXPLOITATIO, RY IS CRYPTOGRAPHY!をもとに手作業で確定文字列を増やしていくことでを全文復元することができます.

THE BEST CTFONE IS BINARY EXPLOITATION NO THE BEST CATEGORY IS CRYPTOGRAPHY!

あとはを求めるだけです.

msg = b'NO THE BEST CATEGORY IS CRYPTOGRAPHY!' c1 = long_to_bytes(c1) flag = bytearray() for c, m in zip(c1, msg): flag.append(c ^ m) print(flag)

bytearray(b'os\x03\x18kg\x08b\x12 _\x12im3_p4ds}utflag{tw0_tim3_p')

utflag{tw0_tim3_p4ds}

Random ECB

nc crypto.utctf.live 9003

server.py

from Crypto.Cipher import AES from Crypto.Util.Padding import pad from Crypto.Random import get_random_bytes from Crypto.Random.random import getrandbits from secret import flag KEY = get_random_bytes(16) def aes_ecb_encrypt(plaintext, key): cipher = AES.new(key, AES.MODE_ECB) return cipher.encrypt(plaintext) def encryption_oracle(plaintext): b = getrandbits(1) plaintext = pad((b'A' * b) + plaintext + flag, 16) return aes_ecb_encrypt(plaintext, KEY).hex() if __name__ == '__main__': while True: print("Input a string to encrypt (input 'q' to quit):") user_input = input() if user_input == 'q': break output = encryption_oracle(user_input.encode()) print("Here is your encrypted string, have a nice day :)") print(output)

> nc crypto.utctf.live 9003 Input a string to encrypt (input 'q' to quit): 1 Here is your encrypted string, have a nice day :) 0810a77dd0c57f828820ef102fc7269378b7a3b1f807537d5bb3f29cf3206aed Input a string to encrypt (input 'q' to quit): 1 Here is your encrypted string, have a nice day :) 8fe2fded61cef1f605e890b7eaabc8d082c21c2c5d3b89fbda9c556f8ea1d767a14f439f7202eac2d4a5bff21a8f7ed3 Input a string to encrypt (input 'q' to quit): 1 Here is your encrypted string, have a nice day :) 8fe2fded61cef1f605e890b7eaabc8d082c21c2c5d3b89fbda9c556f8ea1d767a14f439f7202eac2d4a5bff21a8f7ed3 Input a string to encrypt (input 'q' to quit): 1 Here is your encrypted string, have a nice day :) 8fe2fded61cef1f605e890b7eaabc8d082c21c2c5d3b89fbda9c556f8ea1d767a14f439f7202eac2d4a5bff21a8f7ed3 Input a string to encrypt (input 'q' to quit): 1 Here is your encrypted string, have a nice day :) 0810a77dd0c57f828820ef102fc7269378b7a3b1f807537d5bb3f29cf3206aed

アプローチ:選択平文攻撃

AES-ECBに対する典型的な選択平文攻撃が可能ですが,

encryption_oracleで入力文字列に50%の確率でAがprefixとして追加されるので,期待通りのplaintextを暗号化できているか何度か確認する必要があります.

以下のソルバではencrypt結果の一致判定を5回行って,prefixによって生じる問題を回避しています (5回しか一致判定をしていないので3.125%の確率でflag1byte分の情報を見逃してしまいます).

また,17byte以降のflagはencrypt結果の17~32byteと49~64byteの一致判定及び1~16byteと33~48byteの一致判定を行うことで復元可能です.

自動化が面倒だったので手動で1文字ずつflagを確定させていきました

import string from socket import * sock = socket(AF_INET, SOCK_STREAM) sock.connect(('crypto.utctf.live', 9003)) confirmed_flag = b'utflag{3cb_w17h_' #16byte flag = b'r4nd0m_pr3f1x' rec = sock.recv(1024).decode('utf-8') for c in '_}' + string.digits + string.ascii_lowercase: print(c) found = False for i in range(5): # msg = b'A' * (15 - len(flag)) + flag + c.encode() # msg += b'A' * (15 - len(flag)) + b'\n' msg = b'A' * (15 - len(flag)) + confirmed_flag[:len(flag)+1] msg += confirmed_flag[len(flag)+1:] + flag + c.encode() msg += b'A' * (15 - len(flag)) + b'\n' sock.send(msg) enc = sock.recv(1024).decode('utf-8').split('\n')[1] # print(enc) if enc[32:64] == enc[96:128] and enc[0:32] == enc[64:96] and len(enc) != 0: print('found') print(c) found = True break if found: print(confirmed_flag.decode() + flag.decode() + c) break

utflag{3cb_w17h_r4nd0m_pr3f1x}

Hill

I found these characters on top of a hill covered with algae ... bruh I can't figure it out can you help me?

wznqca{d4uqop0fk_q1nwofDbzg_eu}

アプローチ:行列サイズのエスパー

出題者はencrypt.pyを配布して

問題名からHill Cipherを用いてflagを暗号化したと推測できます.

ここで行列サイズを2行2列,を26と仮定し,暗号化に用いた行列を

とします.

このとき,flag format からHill Cipherによる暗号化は次のようになっていると考えることができます.

したがって,を求めることで,flagを得ることができます.

は次のようになります.

以下,ソルバです.

import binascii import numpy as np from Crypto.Util.number import inverse def transform_matrix(text): mats = [] for i in range(0, len(text), 4): mats.append([ [text[i] - ord('a'), text[i + 1] - ord('a')], [text[i + 2] - ord('a'), text[i + 3] - ord('a') ], ]) return mats def decrypt(inv_key_mat, mats): flag = '' for mat in mats: # flag_mat = np.round(np.dot(inv_key_mat, mat)) % 26 flag_mat = np.round(np.dot(mat, inv_key_mat)) % 26 print(flag_mat) for row in flag_mat: for x in row: flag += chr(int(x) + ord('a')) print(flag) # enc = b'wznqca{d4uqop0fk_q1nwofDbzg_eu}' enc = b'wznqcaduqopfkqnwofdbzgeu' enc_mat = transform_matrix(enc) target_mat = [[20, 19],[ 5, 11]] inv_target_mat = np.round(np.linalg.inv(target_mat) * np.linalg.det(target_mat)) inv_target = inverse(round(np.linalg.det(inv_target_mat)), 26) inv_target_mat = inv_target_mat * inv_target % 26 key_mat = np.round(np.dot(inv_target_mat, enc_mat[0])) inv_key_mat = np.round(np.linalg.inv(key_mat) * np.linalg.det(key_mat)) inv_key = inverse(round(np.linalg.det(inv_key_mat)), 26) inv_key_mat = np.round(inv_key_mat * inv_key) % 26 decrypt(inv_key_mat, enc_mat)

> python solve.py [[20. 19.] [ 5. 11.]] [[ 0. 6.] [ 3. 13.]] [[ 6. 4.] [17. 20.]] [[18. 2.] [15. 7.]] [[ 4. 17.] [19. 4.]] [[23. 19.] [16. 16.]] utflagdngeruscphertextqq

utflag{d4nger0us_c1pherText_qq}

preタグ使わないと行列書けないはてなmarkdownくん…

preタグ使ったあとにシンタックスハイライト使うとpreタグ内の数式崩壊するの何故?

結局TeXclipで数式を画像化しちゃった

Galois

nc crypto.utctf.live 9004

server.py

import sys from Crypto.Cipher import AES from Crypto.Random import get_random_bytes from secret import flag KEY = get_random_bytes(16) NONCE = get_random_bytes(16) def aes_gcm_encrypt(plaintext): cipher = AES.new(KEY, AES.MODE_GCM, nonce=NONCE) ciphertext, tag = cipher.encrypt_and_digest(plaintext) return ciphertext.hex(), tag.hex() def aes_gcm_decrypt(ciphertext, tag): cipher = AES.new(KEY, AES.MODE_GCM, nonce=NONCE) plaintext = cipher.decrypt_and_verify(ciphertext, tag) return plaintext if __name__ == '__main__': options = '''Welcome to the AES GCM encryption and decryption tool! 1. Encrypt message 2. Decrypt message 3. Quit ''' def encrypt_msg(): print("Input a string to encrypt (must be at least 32 characters):") user_input = input() if len(user_input) < 32: sys.exit() output = aes_gcm_encrypt(user_input.encode()) print("Here is your encrypted string & tag, have a nice day :)") print(output) def decrypt_msg(): print("Input a hex string and its tag to decrypt:") user_input = bytearray.fromhex(input()) tag = bytearray.fromhex(input()) try: output = aes_gcm_decrypt(user_input, tag) except ValueError: print("Decryption failed :(") return print("Here is your decrypted string, have a nice day :)") print(output) def quit(): sys.exit() menu = { '1' : encrypt_msg, '2' : decrypt_msg, '3' : quit } i = 0 print('flag', aes_gcm_encrypt(flag)[0]) while i < 10: print(options) print('Select option: ') choice = input() if choice not in menu.keys(): print("Not a valid choice...") sys.exit() menu[choice]() i += 1

> nc crypto.utctf.live 9004

flag ecdf4c528049b4eec2099b0644ad67075253cfaeb3e4efb4200c5b37393ef99e

Welcome to the AES GCM encryption and decryption tool!

1. Encrypt message

2. Decrypt message

3. Quit

Select option:

1

Input a string to encrypt (must be at least 32 characters):

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

Here is your encrypted string & tag, have a nice day :)

('d8ea6b7fa06f8e99e0258521359e44777776bd81ad9199c2552e71294f488fa2', '623748220dc33b03577ab40ce0edd737')

Welcome to the AES GCM encryption and decryption tool!

1. Encrypt message

2. Decrypt message

3. Quit

Select option:

3

アプローチ:AES-GCMにおける同一KEY及び同一NONCEを用いたEncryptの脆弱性

AES-GCM,初めて知った

AES-GCMについて調べるとAES-GCMは暗号化としてCTRモードを利用し,認証としてGaloisモードを組み合わせたモードであることが分かりました(それはそうでしょ).

つまり,AES-GCMにおける同一KEY及び同一NONCEを用いたEncryptによる問題はAES-CTRを利用した場合でも発生します.

AES-CTRで同一KEY及び同一NONCEを用いたEncrypt行った場合,以下のような問題が発生します.

したがって,以下のソルバでflagを求めることができます.

from Crypto.Util.number import * enc_flag = long_to_bytes(0xecdf4c528049b4eec2099b0644ad67075253cfaeb3e4efb4200c5b37393ef99e) enc_msg = long_to_bytes(0xd8ea6b7fa06f8e99e0258521359e44777776bd81ad9199c2552e71294f488fa2) msg = b'AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA' msg_xor_flag = [m ^ f for m,f in zip(enc_msg, enc_flag)] flag = [chr(m ^ mxf) for m,mxf in zip(msg,msg_xor_flag)] print(''.join(flag))

> python solve.py

utflag{6cm_f0rb1dd3n_4774ck_777}

utflag{6cm_f0rb1dd3n_4774ck_777}

以下のページが参考になりました.

Curveball

My friend Shamir was trying to share the flag with me and some of the other problem writers, but he wanted to make sure it didn't get intercepted in transmission, so he split it up. He said that the secrets that he shared will help us find the flag, but I can't figure it out! These are the secrets I've gathered so far:

(C81E728D9D4C2F636F067F89CC14862C, 31E96A93BF1A7CE1872A3CCDA6E07F86)

(ECCBC87E4B5CE2FE28308FD9F2A7BAF3, ADF6E4F1052BDE978344743CCDCF5771)

(E4DA3B7FBBCE2345D7772B0674A318D5, 0668FBCFE4098FEA0218163AC21E6531)

flags.txt

wc -l flags.txt 14776336 flags.txt

> head -n 5 flags.txt

utflag{aaaa}

utflag{aaab}

utflag{aaac}

utflag{aaad}

utflag{aaae}

> tail -n 5 flags.txt

utflag{9995}

utflag{9996}

utflag{9997}

utflag{9998}

utflag{9999}

アプローチ:ラグランジュ補間

問題文からSecret Sharingであることが分かります.

また,16進数で表された座標はMD5であることも確認できます.

(2, 5398141) (3, 5398288) (5, 5398756)

上記の座標を用いて,ラグランジュ補間を行うことでsecretを求めることができます.

ここでのsecretはflags.txtのsecret番目の文字列がflagであることを表していると考えられます.

以下,ソルバになります.

from Crypto.Util.number import long_to_bytes points = [(2, 5398141), (3, 5398288), (5, 5398756)] lag0 = (points[0][1] * points[1][0] * points[2][0]) // ((points[0][0]-points[1][0]) * (points[0][0]-points[2][0])) lag1 = (points[1][1] * points[0][0] * points[2][0]) // ((points[1][0]-points[0][0]) * (points[1][0]-points[2][0])) lag2 = (points[2][1] * points[1][0] * points[0][0]) // ((points[2][0]-points[1][0]) * (points[2][0]-points[0][0])) secret = lag0 + lag1 + lag2 print(secret) with open('flags.txt') as f: flags = [line.strip() for line in f.readlines()] print(flags[secret - 1])

> python solve.py

5398021

utflag{wOq0}

まとめ

- 久しぶりにWrite-up書けるくらい解けたので嬉しかった

- 裏でやってたzer0pts CTFほとんどできなかったので悲しかった

- 中級者レベルのCrypto問が安定して解けるようになったらRev, Pwnに手を出したい(これずっと言ってるじゃん)

チームメンバのWrite-up

線形合同法 (Linear Congruential Generators) によって生成される擬似乱数を予測する

はじめに

先日開催されたBSidesSF CTF 2020で線形合同法によって生成される擬似乱数を予測する問題 (mentalist) が出題されました.

この問題がとても勉強になったので,今回はこの問題を解く際に調べたことをまとめようと思います.

線形合同法とは

線形合同法とは,以下の漸化式で与えられる擬似乱数列の生成式です.

ここでのは定数であり,

,

,

,

を満たします.

class LCG: # X_{n+1} = (A \times X_n + B) \bmod M A = 9605000926055143081 # multiplier B = 9749676397194673813 # increment M = 18446744073709551615 # modulus def __init__(self, seed): # start value self.state = seed def next(self): self.state = (self.A * self.state + self.B) % self.M return self.state def get_parameters(self): return self.A, self.B, self.M def prediction_test(PRNGs, states, A, B, M): next_value = PRNGs.next() predicted_value = (A * states[-1] + B) % M for i, state in enumerate(states): print('X_{0}: {1}'.format(i, state)) print('\nnext value: {}'.format(next_value)) print('predicted value: {}'.format(predicted_value)) if next_value == predicted_value: print('correct!') else: print('incorrect!') def output_example(): states = [114514] PRNGs = LCG(states[0]) states.append(PRNGs.next()) states.append(PRNGs.next()) states.append(PRNGs.next()) states.append(PRNGs.next()) A, B, M = PRNGs.get_parameters() prediction_test(PRNGs, states, A, B, M)

X_0: 114514 X_1: 11263583670124855457 X_2: 4661627645215281165 X_3: 17524162438654086043 X_4: 6613605687528724796 next value: 13405047293276115594 predicted value: 13405047293276115594 correct!

擬似乱数の予測

線形合同法は,基本的に各パラメータ () と現在の疑似乱数 (

) が既知であれば,次の疑似乱数 (

) を簡単に求めることができます.

しかし,CTFで出題される線形合同法を使った問題では,各パラメータのどれかが未知であることがほとんどです(全てのパラメータが未知であることもある).

これから,CTFでよく出題される線形合同法を使った問題の擬似乱数を予測していきます.

B ( increment) が未知である場合

は既知であるとします.

# X_{n+1} = (A \times X_n + B) \bmod M A = 9605000926055143081 M = 18446744073709551615 X_0 = 17460462356393494334 X_1 = 5858263937153669472